Descartan hackeo al portal del Ayuntamiento de Hermosillo

Hermosillo

Fecha: 11-12-2025

Luego de que circuló en redes sociales que el portal de transparencia del Ayuntamiento de Hermosillo sobre información de la Policía Municipal, la administración local confirmó que en el sitio no se presentaron robo ni hackeo de información.

La publicación en plataformas digitales mencionó que filtró un archivo con 783 MB de información sumamente sensible, en donde se encuentran nombres, fotografías, armamento y detalles de más de mil 200 policías.

Por su parte, la Policía Municipal de Hermosillo informó que la información publicada es por lo menos desde hace cuatro años.

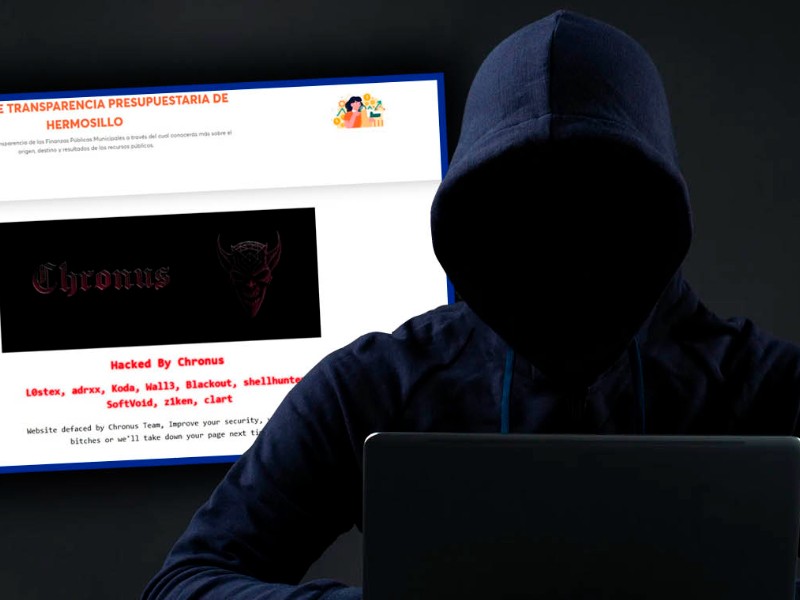

Recientemente, la Dirección General de Ciberseguridad (DGCiber) de la Agencia de Transformación Digital y Telecomunicaciones (ATDT) informó que se identificó actividad operativa por parte del grupo de actores maliciosos "Chronus Team", para realizar una campaña de defacement y posible exfiltración de datos en los portales institucionales de gobierno con inicio previsto a partir del 11 de diciembre de 2025.

Indicó que este grupo opera principalmente en México, con eventos confirmados en Latinoamérica.

1.- Realizar las siguientes acciones inmediatas obligatorias en TODOS los

sistemas públicos accesibles (front-end, admin y paneles):

? Deshabilitar accesos sin doble factor (2FA) en CMS, hosting,

administradores y bases de datos.

? Realizar un cambio inmediato de todas las contraseñas institucionales,

especialmente sí se reutilizan en múltiples sistemas.

? Buscar archivos o scripts sospechosos, especialmente:

? /wp-content/uploads/, /storage/, /tmp/, /themes/, /plugins/

2.-Realizar una verificación de la implementación de medidas de

ciberseguridad básica que fortalezcan la postura de ciberseguridad entre las

que destacan:

? 2FA obligatorio (En CMS, paneles, DB, hosting, SSH)

? Contraseñas seguras y únicas (12 caracteres mínimo, evitar

reutilización)

? Eliminar acceso anónimo / guest (En BD, FTP, CMS)

? Actualización de CMS, plugins y frameworks (Revisar versiones

vulnerables)

? Backups automáticos y externos (No alojarlos en el mismo servidor)

? Escaneo de webshells y archivos alterados (Reportar hallazgos)

? Restringir administración (Por IP, VPN o geolocalización)

? Activar WAF / ModSecurity (OWASP CRS)

? Deshabilitar listado de directorio (Options -Indexes)

? Monitoreo y alertamiento de logs generados por los aplicativos y

Servicios web.

? Restringir o bloquear el tráfico saliente hacia la API oficial de Telegram

(api.telegram.org), utilizada por el grupo para exfiltración y comunicación automatizada, únicamente después de validar que dicho servicio no sea necesario para la operación institucional, a fin de evitar afectaciones a sistemas o áreas que dependan de esta plataforma.